Hallo

@erik, Ich antworte lieber im Forum, denn dort gehört das IMHO hin.

Also ich habe meine WG-Server so konfiguriert, wie es einige Monate später in der c't in mehreren Artikeln beschrieben wurde. Besser kann ich das nicht beschreiben. Ich habe, glaube ich, schon mal die Quellen gepostet, kann es aber bei Bedarf gern noch einmal tun.

Für die Tunnel nutze ich jeweils einen anderen ULA-Bereich, welcher jeder F!B zugeordnet wurde (fd00:: bis fd07:: ) und jeweils einen eigenen IPv4-Bereich (192.168.20/21/22/... .0) Alle Tunnelendpunkte werden jeweils hochgezählt. (Also, selbst wenn mal alle Clients aktiv sein sollten, gibt es niemals eine Überschneidung und unter den Servern ohnehin nicht.)

Die ggw. acht beteiligten Router haben selbstverständlich einen unterschiedlichen IP-Bereich (mein eigener: 192.168.188.0) und alle WG-Server dann identisch die .200 (nur wegen der Übersichtlichkeit).

Auf allen WG-Servern und den WG-Clients wurde überall auf volle DS-Unterstützung geachtet. Also jeweils Schnittstellen für IPv4 und 6 angelegt und konfiguriert. Letzteres auch bei den DynDNS-Namen. Jede der 8 F!B und jeder der 8 WG-Server haben für IPv4 und 6 eine funktionierende Namensauflösung. Und dass auf den Servern ein eigener DDNS-Client läuft, erwähne ich nur der Vollständigkeit halber.

Und als erstes wurde diese Namensauflösung (IPv4 und 6) dann auch intensiv getestet.

In der F!B habe ich für die ankommende Erreichbarkeit (der externen WG-Server ...) jeweils für IPv4 und IPv6 Portweiterleitungen und Firewallöffnungen angelegt. Und für jeden Tunnel auch für einen anderen UDP-Port.

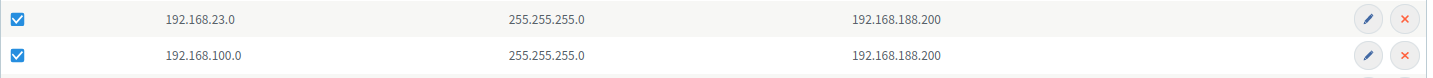

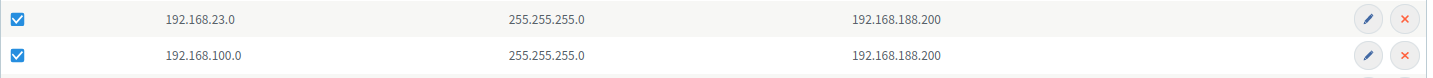

Weiterhin wurden in den 8 F!B auch jeweils statische Routen angelegt, für den jeweiligen Tunnel und das Hausnetz (soweit wie gewollt).

Die .188.200 ist in diesem Fall das Gateway, also mein WG-Server.

Auf den (ca. 25) Androiden des gesamten Netzes läuft die offizielle WG-App. Auch hier ist, wie im Screenshot erkennbar, überall die IPv4 und IPv6 eingetragen. Auch die meines pi-hole (oder der anderen DNS-Server), welcher selbstverständlich auch übers VPN funktioniert. (Das muss im pi-hole aber aktiviert werden, Standard ist: nur auf interne Anfragen …)

Und dann läuft auf den Androiden der Familie noch die ganz normale (leider alte: 2.3.0) Fon-App.

Die (richtige) F!B wurde sofort angezeigt und (leider nur bei dieser alten Version) erfolgte auch sofort nach Eingabe der Auth.-Daten die Verbindung.

Es ist sogar möglich, mich über das VPN mit einer der anderen 7 F!B zu verbinden und zu telefonieren (was wir auch gerne machen, wenn wir mal "ungestört" sein wollen.)

Aber hier gibt es auf dem Androiden sonst keinerlei Änderungen, also nur die Standardkonfiguration.

Ich schlage deshalb noch einmal vor, bis zum Erscheinen der Releaseversion (7.50 ??) die Füße stillzuhalten. Nicht, dass dann alles "von alleine" funktioniert.

Und noch einmal in aller Deutlichkeit:

Ich habe das VPN wirklich dauerhaft aktiv, auch zu Hause im eigenen WLAN! Ich schalte für die Nacht grundsätzlich mein WLAN (mit dem Timer der F!B) ab und den Androiden in den Flugmodus (muss ja G.s.D. nicht mehr 24/7 erreichbar sein). Und am Morgen schalte ich zuerst den Flugmodus aus und den WG-Client kurz aus und dann gleich wieder ein. Letzteres lediglich wegen der sinnlosen Zwangstrennung bei meinem Provider. Und wenn ich mir mit ip a s das Netzwerk des Androiden ansehe, ist nichts "falsches" zu entdecken.

vy 73 de Peter

www.ip-phone-forum.de

www.ip-phone-forum.de