B

Benares

Guest

Da hab ich kein Gefühl dafür. Klar hält WG die Verbindung offen und die Schlüssel werden öfter erneuert. Aber wieviel Daten das erzeugt - keine Ahnung. Ich schalt es ein, wenn ich's brauche und wieder ab, wenn ich's nicht mehr brauche. Man sieht übrigens im WG-Client auf dem Handy sehr schön, was da läuft und wieviel Daten das erzeugt.

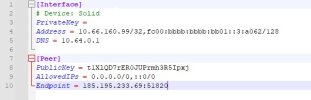

Ja, bei mir geht das problemlos. Das Handy hat dann halt 2 IPs in gleiche Netz, die .15 (normal) bzw. die .203 über VPN. Da aber "Erlaubte IPs" auf "192.168.0.0/24, 0.0.0.0/0" steht müsste alles über den Tunnel laufen. Auf meinem PC habe ich das auch spaßeshalber mal eingerichtet, obwohl der immer zu Hause steht. da klappt das genauso.Kommst du über diesen Weg auch auf clients (z.B. Repeater) hinter der Fritzbox ?