[Info] 3cx gehackt!!! (Offiziell bestätigt)

- Ersteller ip-phoneforum72

- Erstellt am

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

Du solltest ein Upgrade durchführen oder ein alternativer Browser verwenden.

KunterBunter

IPPF-Urgestein

- Mitglied seit

- 12 Okt 2005

- Beiträge

- 30,600

- Punkte für Reaktionen

- 1,456

- Punkte

- 113

FlyingToaster

Aktives Mitglied

- Mitglied seit

- 31 Aug 2022

- Beiträge

- 1,083

- Punkte für Reaktionen

- 252

- Punkte

- 83

Bei dem Link steht u.a. "Dies beinhaltet auch keine Garantien hinsichtlich der Fehlalarmraten sowie der Abdeckung für diese gesamte Malware-Familie und eventuelle Varianten.". Mit dem "sofort löschen" wäre ich da vorsichtig. Wenn die "gefundenen" Dateien schon 1-2 Wochen alt sind, kannst du dich sowieso zurücklehnen und dem neuen Botnetz-Mitglied bei der Arbeit zusehen.

mipo

Aktives Mitglied

- Mitglied seit

- 29 Okt 2004

- Beiträge

- 1,345

- Punkte für Reaktionen

- 145

- Punkte

- 63

Diese Informationen sind gelinde gesagt, eine Frechheit! Natürlich ist das mit Sicherheit eine forensische Informationen, die zwar sehr wichtig sind doch dem Enduser bringen die überhaupt nichts. Das beschriebene Verzeichnis ist voller Dateien bei mir, woher soll der User wissen ob und wenn ja welche Datei überhaupt verseucht ist?

Hier fehlt eindeutig ein Tool von 3CX zur sicheren Entfernung und deinstallation des VoIP Clients ...

Hier fehlt eindeutig ein Tool von 3CX zur sicheren Entfernung und deinstallation des VoIP Clients ...

FlyingToaster

Aktives Mitglied

- Mitglied seit

- 31 Aug 2022

- Beiträge

- 1,083

- Punkte für Reaktionen

- 252

- Punkte

- 83

Nochmals Klartext:

Ist der PC eindeutig befallen, hat man bereits ganz andere Sorgen, als "ein Tool von 3CX zur sicheren Entfernung und deinstallation des VoIP Clients" zu bekommen.

Ist er nicht befallen, weil man z.B. das 3CX-Auto-Update gar nicht aktiviert hatte, muss man gar nichts unternehmen.

Wieso sollte eigentlich ein VoIP-Client für eine einzelne TK-Anlage ständig Updates bekommen? Ist es etwa so wie z.B. bei Adobe, wo der Reader stündlich nachschaut, was man so macht?

Ist der PC eindeutig befallen, hat man bereits ganz andere Sorgen, als "ein Tool von 3CX zur sicheren Entfernung und deinstallation des VoIP Clients" zu bekommen.

Ist er nicht befallen, weil man z.B. das 3CX-Auto-Update gar nicht aktiviert hatte, muss man gar nichts unternehmen.

Wieso sollte eigentlich ein VoIP-Client für eine einzelne TK-Anlage ständig Updates bekommen? Ist es etwa so wie z.B. bei Adobe, wo der Reader stündlich nachschaut, was man so macht?

- Mitglied seit

- 29 Mrz 2023

- Beiträge

- 45

- Punkte für Reaktionen

- 9

- Punkte

- 8

1. Die Untersuchung läuft noch. Es sind nur Zwischenergebnisse. Daher kann man ein solches Tool nicht erwarten.Diese Informationen sind gelinde gesagt, eine Frechheit! Natürlich ist das mit Sicherheit eine forensische Informationen, die zwar sehr wichtig sind doch dem Enduser bringen die überhaupt nichts. Das beschriebene Verzeichnis ist voller Dateien bei mir, woher soll der User wissen ob und wenn ja welche Datei überhaupt verseucht ist?

Hier fehlt eindeutig ein Tool von 3CX zur sicheren Entfernung und deinstallation des VoIP Clients ...

2. Die Informationen sind sehr spezifisch weil dies so sein muss. Als Kunde hat man in der Regel einen Partner, der sich darum kümmern sollte, sollte das Szstem befallen sein.

mipo

Aktives Mitglied

- Mitglied seit

- 29 Okt 2004

- Beiträge

- 1,345

- Punkte für Reaktionen

- 145

- Punkte

- 63

@MrSenser Du hast natürlich recht ... Besser solch eine Information als "Schweigen im Walde" - ganz klar. Nur den Partner möchte ich sehen, der auch nur annähernd mit diesen Informationen den möglichen Befall identifizieren kann. Aber richtig ... es ist sehr schwer hier den richtigen Weg zu finden.

- Mitglied seit

- 31 Okt 2020

- Beiträge

- 452

- Punkte für Reaktionen

- 54

- Punkte

- 28

Wir haben in unseren Testsystemen das Nachladen von Schadcode durch die beiden befallenen DLLs eindeutig feststellen können.

Da unsere Systeme nur ein Whitelisting erlauben, wurden diese Downloads aber gestoppt.

Wer allerdings eine andere Sicherheitsstrategie fährt, hat (!) damit zu rechnen, dass Schadcode auf dem Rechner vorhanden ist!!!

Gaengige Test/Virensoftware ala Desinfect, Malwarebytes oder auch der Sophos Virenclient haben zwar die beiden DLLs entfernt, den Schadcode (nach bewusster Öffnung der Sicherheitsstrategie) NICHT entdeckt!!!

Ok, die jeweiligen Virenpattern (unsere Tests) waren von vor-WE und möglicherweise erkennen die das jetzt.

Aber die Hand ins Feuer legen würde ich nicht.

Bedeutet für alle 3cx User (mit den betroffenen Desktop App Clients):

RECHNER so NICHT MEHR VERWENDEN!

FAZIT:

Die alleinige De-Installation (was mit dem Microsoft „Troubleshooter“ Tool problemlos geht, auch wenn die Installer-MSI bereits gelöscht wurde etc.) bzw. Quarantäne der beiden DLLs fuehrt also NICHT zu einem sicheren System!!!

Und DAS sagt 3cx so nicht wirklich! Und ja, hier sind die in meinen Augen unverantwortlich!

JMT

Da unsere Systeme nur ein Whitelisting erlauben, wurden diese Downloads aber gestoppt.

Wer allerdings eine andere Sicherheitsstrategie fährt, hat (!) damit zu rechnen, dass Schadcode auf dem Rechner vorhanden ist!!!

Gaengige Test/Virensoftware ala Desinfect, Malwarebytes oder auch der Sophos Virenclient haben zwar die beiden DLLs entfernt, den Schadcode (nach bewusster Öffnung der Sicherheitsstrategie) NICHT entdeckt!!!

Ok, die jeweiligen Virenpattern (unsere Tests) waren von vor-WE und möglicherweise erkennen die das jetzt.

Aber die Hand ins Feuer legen würde ich nicht.

Bedeutet für alle 3cx User (mit den betroffenen Desktop App Clients):

RECHNER so NICHT MEHR VERWENDEN!

FAZIT:

Die alleinige De-Installation (was mit dem Microsoft „Troubleshooter“ Tool problemlos geht, auch wenn die Installer-MSI bereits gelöscht wurde etc.) bzw. Quarantäne der beiden DLLs fuehrt also NICHT zu einem sicheren System!!!

Und DAS sagt 3cx so nicht wirklich! Und ja, hier sind die in meinen Augen unverantwortlich!

JMT

Zuletzt bearbeitet:

- Mitglied seit

- 31 Okt 2020

- Beiträge

- 452

- Punkte für Reaktionen

- 54

- Punkte

- 28

Irgendwie habe ich den Eindruck, dass die 3cx Partner und auch Anwender dieses echte Risiko kaum wahrnehmen.

Hier keine wirkliche Diskussion. Im Original 3cx Forum auf deren Webseite aber auch nicht.

Außer bei der Aufforderung an der Connect Leserwahl mitzumachen. Da gab’s jetzt mal was Kritisches.

Eure Systeme sind - definitiv - gehackt!

Nutzt diese nicht weiter!

Eine Deinstallation und Wechsel auf die PWA etc. reicht nicht!

Hier keine wirkliche Diskussion. Im Original 3cx Forum auf deren Webseite aber auch nicht.

Außer bei der Aufforderung an der Connect Leserwahl mitzumachen. Da gab’s jetzt mal was Kritisches.

Eure Systeme sind - definitiv - gehackt!

Nutzt diese nicht weiter!

Eine Deinstallation und Wechsel auf die PWA etc. reicht nicht!

Roboto

Neuer User

- Mitglied seit

- 15 Nov 2008

- Beiträge

- 168

- Punkte für Reaktionen

- 62

- Punkte

- 28

Die 3CX MySQL-Sicherheitslücke und der Umgang mit Kritik durch den Anbieter

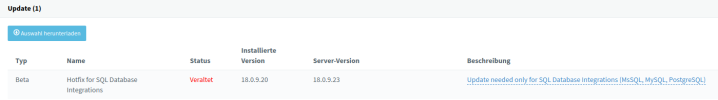

[English]Kürzlich gab es eine Warnung an Kunden des Telefonanlagen-Anbieters 3CX, die eine SQL-Datenbank für CRM-Zwecke in die Software eingebunden haben. Ich hatte über den Sachverhalt im Blog-Beitrag 3CX-Warnung: SQL-Datenbankintegrationen deaktivieren (15. Dez. 2023) berichtet. Nutzer der 3CX-Sof

www.borncity.com

Da zwischen 21. April und heute hier nichts weiter zu dem Thema gepostet wurde: Sind denn die gängigen Virenscanner inzwischen in der Lage, infizierte Dateien im \TxR-Ordner und anderswo zu erkennen und diese ggfs. zu bereinigen?

Oder gibt es inzwischen Drittanbieter-Tools, die die Dateien auf ungewöhliche Einträge überprüfen, diese auflisten und ggfs. entfernen können, ohne dass das System dann unbenutzbar wird? Die "TxR.?.regtrans-ms"-Dateien haben doch einen regulären Zweck, oder?

Oder gibt es inzwischen Drittanbieter-Tools, die die Dateien auf ungewöhliche Einträge überprüfen, diese auflisten und ggfs. entfernen können, ohne dass das System dann unbenutzbar wird? Die "TxR.?.regtrans-ms"-Dateien haben doch einen regulären Zweck, oder?

Roboto

Neuer User

- Mitglied seit

- 15 Nov 2008

- Beiträge

- 168

- Punkte für Reaktionen

- 62

- Punkte

- 28

Das ist wohl was Neues!

www.bleepingcomputer.com

www.bleepingcomputer.com

3CX warns customers to disable SQL database integrations

VoIP communications company 3CX warned customers today to disable SQL database integrations due to potential risks associated with what it describes as a potential vulnerability.

3CX-Warnung: SQL-Datenbankintegrationen deaktivieren (15. Dez. 2023)

[English]Warnung an Kunden des Telefonanlagen-Anbieters 3CX, die eine SQL-Datenbank für CRM-Zwecke in die Software eingebunden haben. Der Hersteller empfiehlt, diese SQL-Datenbankintegration vorübergehend zu deaktivieren. Es gibt zwar keine Details, was dort sicherheitstechnisch im Argen liegt, aber

www.borncity.com

Auch bei dieser Lücke (vom 11. Oktober 2023) hat 3CX zwei Monate lang nicht angemessen auf die Meldung reagiert, nicht mal auf die Kontaktaufnahme des CERT.

Gibt es da keine rechtlichen Vorgaben, wie zu reagieren ist und ggfs. Strafen bei Ausbleiben der Reaktionen?

Gibt es da keine rechtlichen Vorgaben, wie zu reagieren ist und ggfs. Strafen bei Ausbleiben der Reaktionen?

harvey wallbanger

Neuer User

- Mitglied seit

- 9 Feb 2021

- Beiträge

- 53

- Punkte für Reaktionen

- 6

- Punkte

- 8

Neueste Beiträge

-

[Sammlung] AVM-Gateway-kompatible Zigbee-Geräte

- Letzte: [NF]

-

Fanvil X7 / IPCam

- Letzte: SubSonic

-

Fritzbox nicht unter IPv6 erreichbar

- Letzte: starbright

-

5690 Pro Datenraten Problem 5ghz und 6ghz

- Letzte: Björn Otto 1993

-

[Frage] Voip und VPN

- Letzte: Jstessi

-

[Sammlung] FRITZ!Box 4050, 5690 Pro, 6860 5G und 7690

- Letzte: Anfänger0815