Der Fehlerfall war ja wohl, dass man sich nicht mehr Einloggen konnte und die Internet Zugangsdaten gelöscht oder verändert waren. Nach einem Werksreset war wohl wieder alles ok...

Du beschreibst damit das Worst-Case und es erfolgt anschließend ein Shutdown mit entsprechender Zurücksetzung in den Originalzustand. Ja - dann sollte wieder alles in Ordnung sein.

Doch nicht nur ich sehe auch die Möglichkeit, dass sich durch diese Schwachstelle ein Angreifer "einnisten" könnte (wie bereits weiter oben von

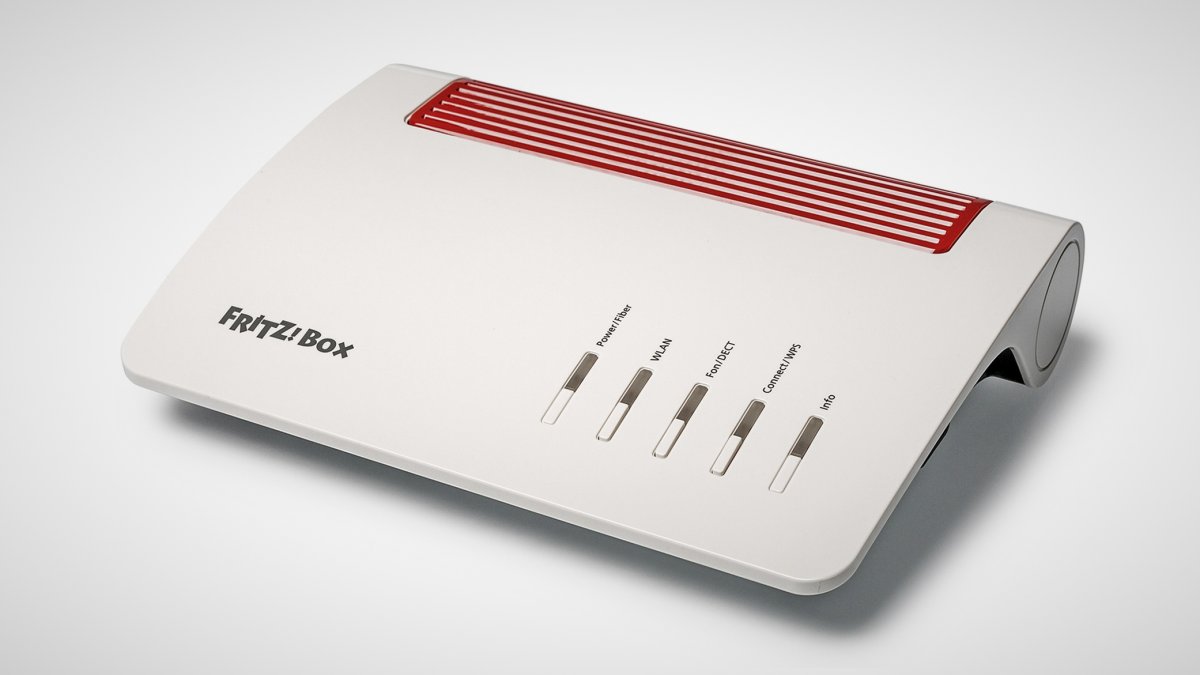

@H´Sishi erwähnt), um - zu einem späteren Zeitpunkt oder auch gleich - unbemerkt Aktionen zum Schaden des Betroffenen ausführen zu können. Vorausgesetzt, dass der entsprechende Push-Mail-Dienst in der FRITZ!Box nicht aktiviert ist, bemerkt der Angegriffene bei diesem Szenario nicht sofort, dass etwas nicht in Ordnung ist. Selbst dann nicht, wenn das "Stabilitäts- und Sicherheitsupdate" auf die FRITZ!Box eingespielt wird.

Das, worauf ich weiter oben hinwies und was nachfolgende Kommentare beschrieben haben, sind

eigenständige Kontrollmaßnahmen des Besitzers, um mögliche Anzeichen einer Manipulation der FRITZ!Box oberflächlich erkennen zu können. Und...

...Ich würde mal vorsichtig behaupten: Wenn nach dem Update auf die abgesicherte FW-Version noch Nacharbeit nötig wäre, hätte es dazu von AVM eine Mitteilung gegeben...

... genau diese Informationen sollte von AVM bei einer derartig hoch eingestuften Sicherheitslücke (siehe dazu auch die verlinkten Quellen im

Eröffnungsthread) im selben Zug dem Benutzer einer betroffenen FRITZ!Box preisgegeben werden. Nicht mehr. Aber auch nicht weniger! Denn...

...Dass sie bis jetzt immer noch keine Einzelheiten zum Fehler veröffentlicht haben, sehe ich (noch) ein. Die "Details" wären ja für manche Leute eine Einladung, das Häcken auch mal zu probieren.

...meiner Meinung nach ist selbst das veröffentlichen spezifischer Details zu dieser Schwachstelle für

Scriptkiddie's noch zu hoch.

Menschen wie

@PeterPawn z.B. benötigen dafür nicht erst Hinweise von außen um eine derartige Schwachstelle erkennen und vielleicht benutzen zu können. Diese Menschen stecken tief in dieser Materie und wissen, welchen Schaden man damit auf welchem Wege verursachen kann. Und ich hoffe, dass dieses Beispiel nicht in die falsche Richtung missverstanden wird. Ich schätze und baue auf die Fachkenntnis von

@PeterPawn schon seit den 2000'ern in diesem Forum.

Ich bin nach wie vor der Ansicht, dass zeitnah ein offener Umgang bei derartigen Sicherheitslücken vom Hersteller gepflegt werden sollte, damit der Betroffene mit weniger Fachkenntnis auch lernen kann, sich mit einfachen Mitteln vorsorglich und selbstbestimmt zu schützen. Ein herunterspielen der möglichen Gefahr durch Schweigen oder vielleicht ausweichenden Argumenten ist in meinen Augen womöglich noch gefährlicher als die Schwachstelle selbst.

Mit freundlichem Gruß

Teoma

avm.de

avm.de