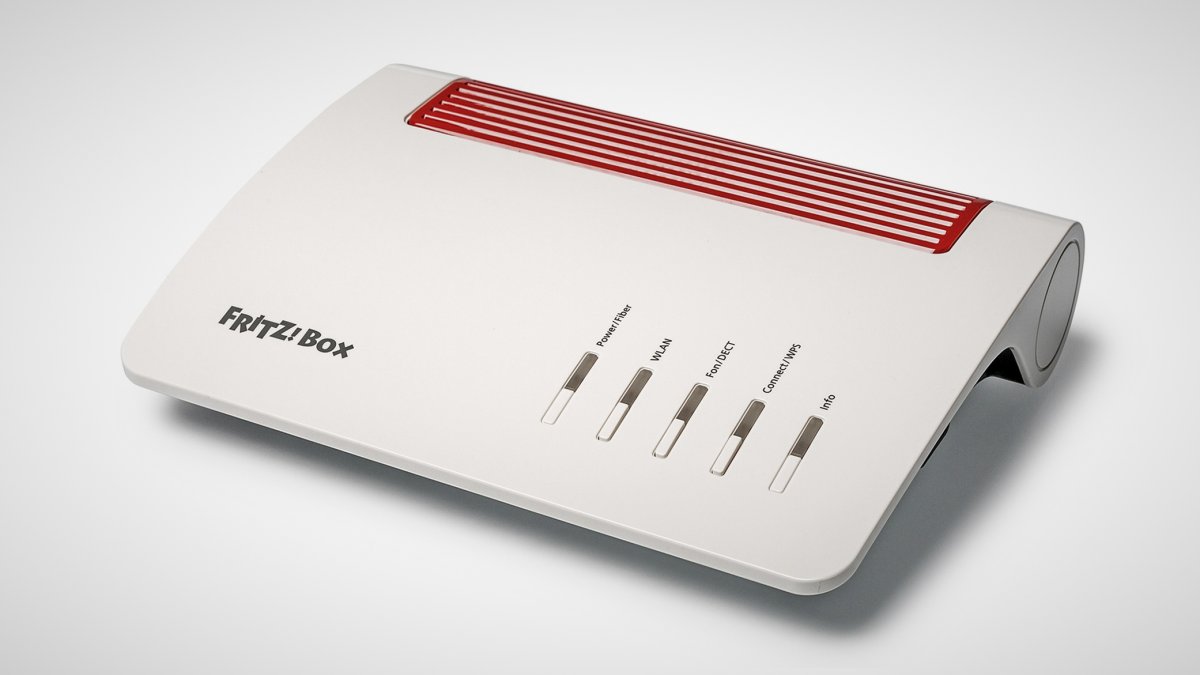

denn die tun das, was sie tun sollen.

Na dann - dann lösen sie ja auch die lokale Domain

fritz.box (so man die weiterhin verwendet, seitdem die TLD

box offiziell konnektiert wurde) korrekt auf und dann verstehe ich nicht, warum jemand damit Probleme haben sollte.

Wer bei korrekter Konfiguration eben seinen LOKALEN DNS-Server befragt (also üblicherweise denjenigen, der auch - quasi als Nebenjob - per DHCP die IP-Adressen im LAN verteilt und die Zuordnungen verwaltet und das muß nicht mal die FRITZ!Box sein), der wird auch die korrekte Auflösung bei der Abfrage erhalten. Ich denke nicht, daß jemand tatsächlich den Google-NS unter 8.8.8.8 als lokalen(!) DNS-Resolver verwenden sollte - insofern ergibt das gezeigte Beispiel auch keinen Sinn.

Und selbst wenn sich AVM diese Subdomain sichern sollte (oder das zumindest versucht), würde eine solche EXTERNE Abfrage nur dann funktionieren (als neue Angabe für den SOA einer Delegation), wenn die IP-Adresse des lokalen Resolvers unveränderlich (und damit sicher bekannt) wäre, was dann JEDE Verwendung eigener DNS-Server (zumindest für Netzwerk-Laien) ausschließt.

Für eine delegierte Subdomain

fritz.box würde auch der (autorisierende) Nameserver für die TLD

box keine

nxdomain-Antwort liefern und wenn der (SOA-)Nameserver für ALLE Subdomains von

fritz.box dann eine negative Antwort liefern sollte (technisch gesehen sind auch A- und AAAA-Einträge solche Subdomains), bringt das auch keinen Fortschritt bei einer Lösung.

Da nutzt nicht einmal die "Reservierung" der IP-Adressen 192.168.180.1 bzw. 192.168.180.2 bei AVM als Synonym für die in der Box konfigurierten Forwarder etwas, denn das sind eben auch nur diejenigen, die für EXTERNE Auflösung zuständig sein sollen und nicht für lokale.

Das Problem (das nennt sich dann "split DNS") kennt auch jeder (DNS-)Administrator in einer Firma, bei der intern zusätzliche Namen aufgelöst werden sollen, die von extern niemanden zu interessieren haben … und ein ordentlciher DNS-Server (und den von AVM zähle ich dazu) hat für solche unterschiedlichen Berechtigungen sogar "access control lists" (ACL), mit denen geregelt wird, für welche Netzwerksegmente woher/wie aufgelöst werden soll. Bei AVM wird das u.a. für die Isolation des Gastnetzes verwendet - das kann sich jeder in den Supportdaten genau ansehen.

Wer sich selbst zum (lokalen) DNS-Admin kürt, sollte dann eben auch dafür sorgen (und dazu auch in der Lage sein), daß seine Infrastruktur WIRKLICH funktioniert und dann haben Abfragen zur Auflösung lokaler Namen NICHTS auf externen DNS-Servern (sofern die nicht SOA der eigenen(!), lokalen Domain sind) zu suchen. Punkt.

Denn auch der "Rebind-Schutz" im Resolver (der eine Auflösung externer Abfragen auf lokale Adressen verhindern soll) hat ja seinen Grund …

EDIT:

Aber egal, auf jeden Fall werden Anfragen an fritz.box-Adressen bei allen externen DNS-Servern momentan falsch aufgelöst.

Was wäre denn - nach Deiner Ansicht - die korrekte Auflösung und wie sollte das - unter Beachtung der Hierarchie im DNS - funktionieren?

EDIT2:

Und bitte die "externen Nameserver" aus meinem Zitat (die Quelle spezifizierte das ja auch noch als "PiHole etc.") nicht mit öffentlich erreichbaren (also WIRKLICH externen) Resolvern verwechseln - ich meinte schon DIE (lokalen) Installationen, die extern zur FRITZ!Box sind und die der (LAN-)Administrator dann selbst vernünftig konfigurieren sollte (bzw. muß, wenn man Wert auf die korrekte Funktion legt).

www.borncity.com

www.borncity.com