Nun, das mit der "auf die leichte Schulter nehmen" wird hier ggf. missverstanden.

Solche Login-Versuche, wie in #1 gezeigt, sind quasi Normalität und sollten eigentlich keinen mehr wirklich überraschen oder jedesmal ein neues Thema hier notwendig werden lassen. Jeder, der einen entspr. Dienst zur Verfügung stellt, muss i.d.R. jederzeit damit rechnen/leben. Das ist, wie in #13 von

@Peter_Lehmann bereits treffend formuliert, das "Rauschen des Internets". Wen das alleine schon verunsichert, sollte solche Dienste nicht aktivieren.

Solche Dienste in Portbereiche zu verlegen die seltener "abgegrast" werden kann man sicherlich machen (und ich käme überdies auch nicht ohne Zwang auf die Idee so etwas bspw. auf Port 443 zur Verfügung zu stellen) aber letztlich ist dies auch nur Augenwischerei (aka Sto). Angreifer, die es wirklich ernst meinen, hält so etwas nicht ab. Es sollte einem schon bewusst sein, dass jeder im Internet bei aktivierter Fernwartung per https Zugriff haben kann und entsprechende Loginversuche durchführen könnte. Entspr. erfolglose Versuche sollten einen also noch nicht nicht unbedingt "erschrecken", die gehören quasi dazu…

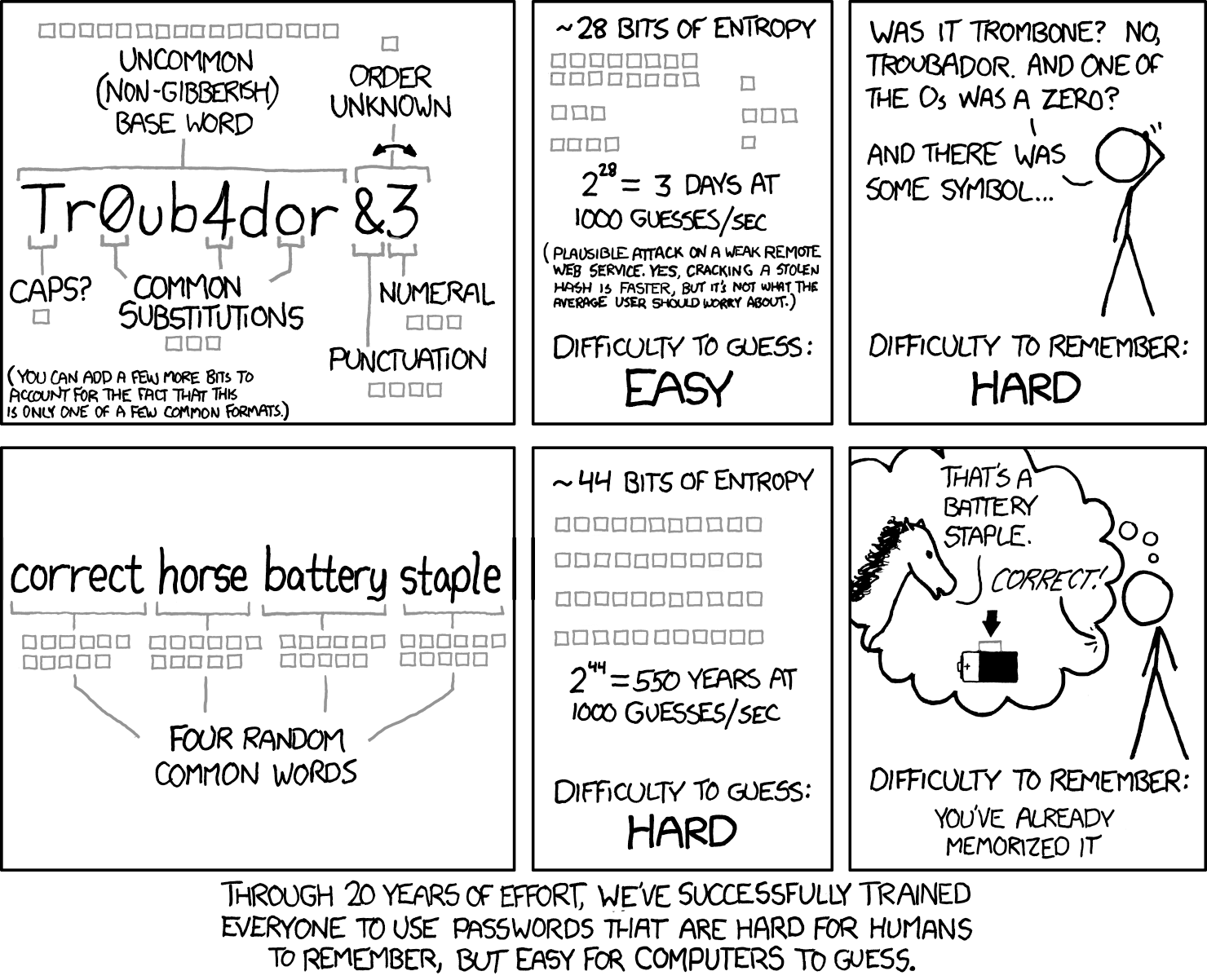

So oder so muss man der Funktion bzw. der verwendeten Software (und auch den jeweils verwendeten Zugangsdaten) genug Vertrauen entgegenbringen, dass diese vor solchen Versuchen genug Sicherheit bietet. Wenn nicht, sollte man einen solchen Dienst schlicht nicht nutzen/aktivieren, auch nicht in unüblichen Portbereichen. Auch sehr komplexe Zugangsdaten (mit einer hohen Entropie) sind im Zweifel keine Sicherheit. Und bestimmte IP-Adressen oder Adressreiche zu sperren ist letztlich auch nicht zielführend (abgesehen davon das bei mehreren erfolglosen Anmeldeversuche die entspr. IP-Adressen automatisch (temporär) gesperrt werden sollten -> Fail2ban). Spätestens dann, wenn tatsächlich eine (neue) Schwachstelle bekannt ist/wird (egal ob einfache oder bekannte Zugangsdaten oder Schwachstelle in der Software).

Also solche "Ereignisse" an sich sind m.E. noch nicht besorgniserregend. Auch kann ich mir nicht wirklich vorstellen, dass da eine Anzeige gegen Unbekannt tatsächlich hilfreich oder zielführend wäre, da quasi alltägliche Normalität. Und ich bin mir noch nicht einmal sicher, ob das überhaupt strafbar ist. Schließlich könnte jeder (auch mal versehentlich weil bspw. der DDNS noch nicht auf die aktuelle IP-Adresse aktualisiert hat) auch mal auf dem "falschen Gerät" landen und somit bei einem anderen einen solchen gescheiterten Login-Versuch hinterlassen (auch wenn das in den meisten dieser hier diskutierten/erwähnten Fälle aufgrund der gleichen Quelle dieser Loginversuche in dieser Masse natürlich nicht der Fall sein wird). Und das wäre noch nicht einmal ein Hackingversuch sondern eher Schusseligkeit o.ä.

Ich würde mir, wenn überhaupt, ja eher sorgen machen wenn bei solchen fehlgeschlagenen Login-Versuchen tatsächlich auch Benutzernamen ausprobiert werden sollten, die auf der Box tatsächlich eingerichtet sind (und es sich dabei um Benutzernamen handelt die eben nicht "üblich" sind). Könnte ja sein, dass die Zugangsdaten irgendwo/irgendwie doch mal abhanden gekommen sind (und da schützt dann eben auch ein langes und komplexes Passwort nicht), denn man sollt ja bekanntlich "niemals nie sagen". Aber solange noch nicht einmal das der Fall ist, "Rauschen im Internet"…