frank_m24

IPPF-Urgestein

- Mitglied seit

- 20 Aug 2005

- Beiträge

- 20,428

- Punkte für Reaktionen

- 612

- Punkte

- 113

IPv6 ist natürlich auch ein denkbarer Weg für DNS Leaks. Würde ich aus Gründen der Ausfallsicherheit aber auf keinen Fall deaktivieren.Könnte es etwas bringen, IPv6 zu deaktivieren

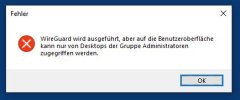

Das würde zu einer Katastrophe führen. Denn die DNS Server des VPN Anbieters erreichst du nur bei aktiver VPN Verbindung. Du musst aber immer mal damit rechnen, dass der VPN Tunnel ausfällt - und sei es nur bei einem Box-Neustart. Und dann wäre die Box nicht in der Lage, den Tunnel wieder aufzubauen, weil DNS nicht funktioniert, weil der Tunnel nicht aufgebaut ist. Das war es dann mit Internet.und den öffentlichen DNS-Server bei Störungen und in den Fritzbox-Einstellungen unter Internet -> Zugangsdaten -> DNS-Server manuell die den DNS4v-Server des VPN-Anbieters einzutragen?

Ich verstehe noch nicht, was an diesen DNS Leaks so tragisch wäre, zumal du das Tracking ja nur verlagerst. Wenn dir die Privacy wichtig ist, dann müsstest du DNS selber machen. Deshalb ist der Aufwand, den du da jetzt investiert, auf jeden Fall rausgeworfene Zeit.